-

Notifications

You must be signed in to change notification settings - Fork 138

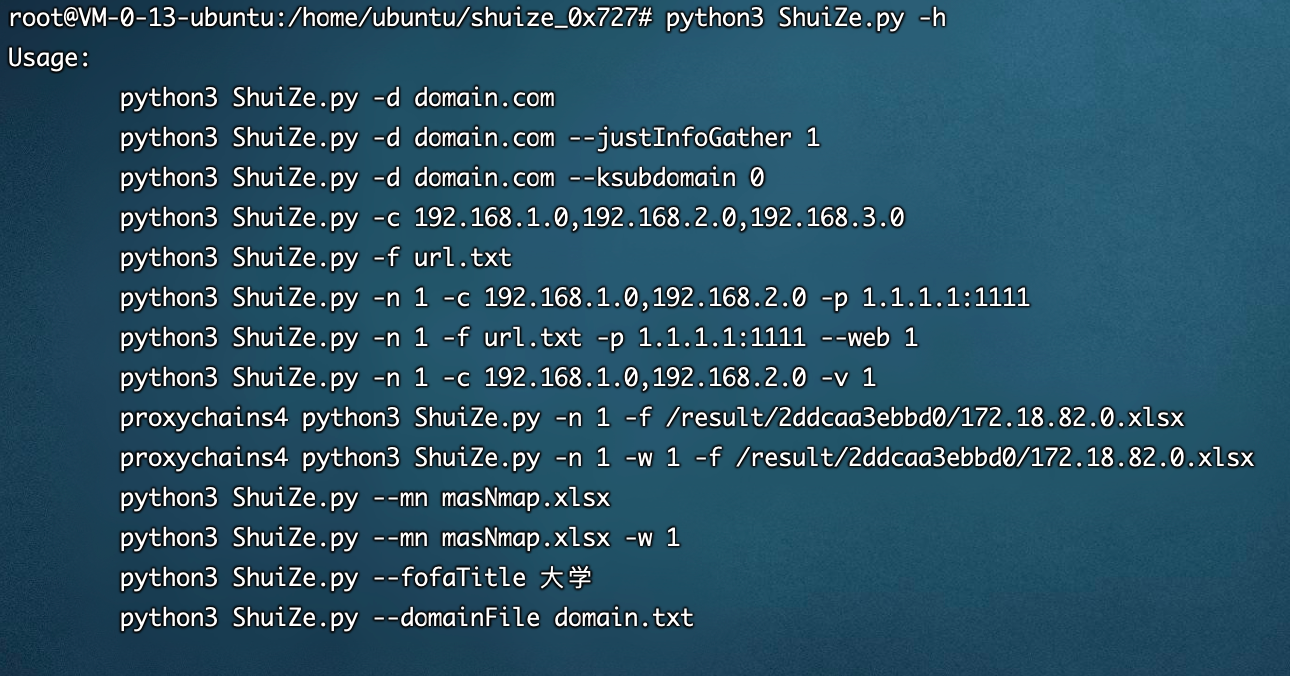

0x01 资产探测

https://github.com/0x727/ShuiZe_0x727

协助红队人员快速的信息收集,测绘目标资产,寻找薄弱点。

一条龙服务,只需要输入根域名即可全方位收集相关资产,并检测漏洞。也可以输入多个域名、C段IP等。

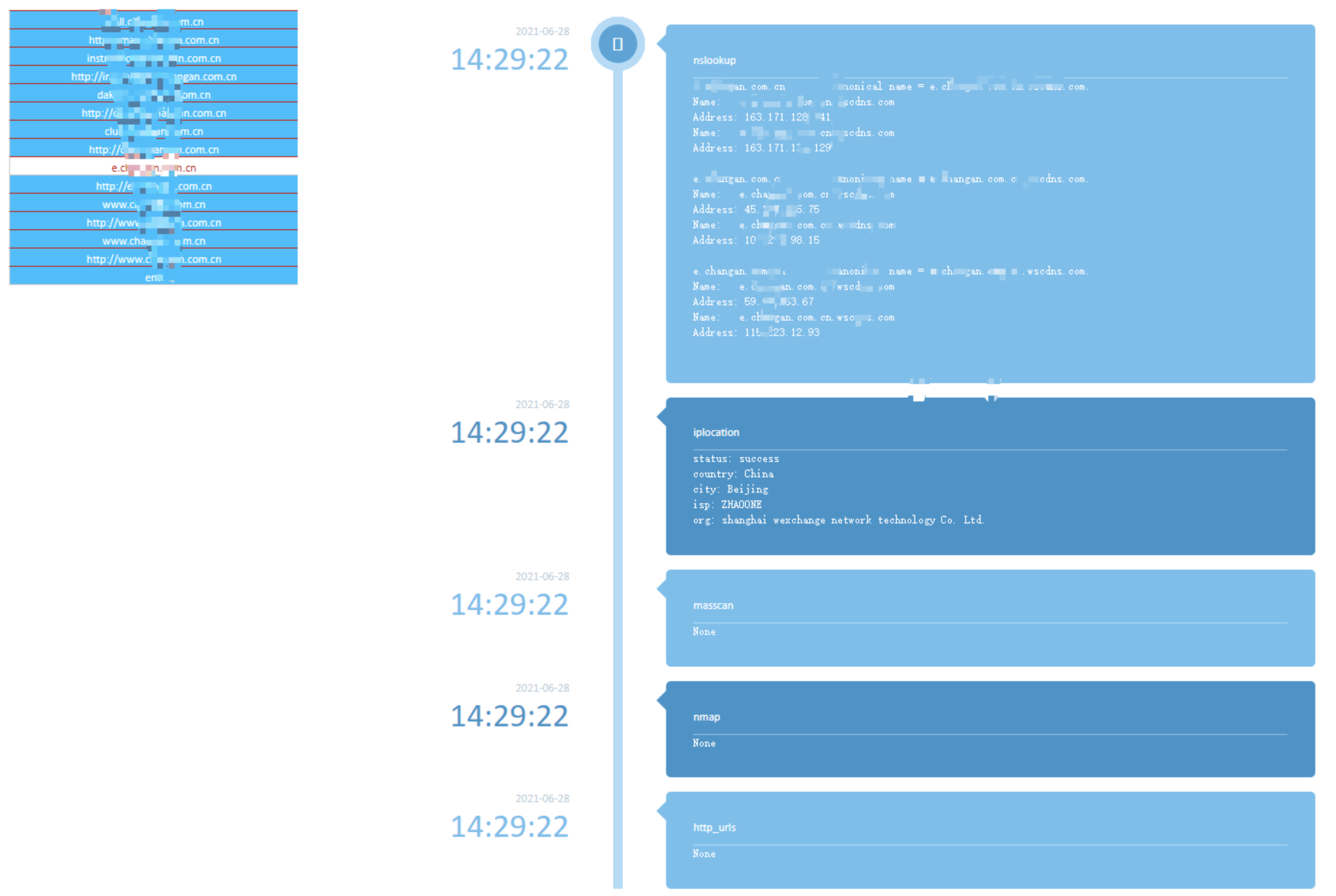

https://github.com/zongdeiqianxing/Autoscanner

AutoScanner是一款自动化扫描器,其功能功能分为:

- 遍历所有子域名、子域名主机所有端口及所有http端口服务

- 对子域名主机信息进行相关检测,如cname解析判断是否是cdn、域名定位信息判断是否为云服务器、masscan扫端口、nmap等

- 对http端口服务截图、使用集成的工具如crawlergo、xray、dirsearch等进行扫描;

- 集成扫描报告

https://github.com/dr0op/bufferfly

攻防资产处理小工具,对攻防前的信息搜集到的大批量资产/域名进行存活检测、获取标题头、语料提取、常见web端口检测、简单中间识别,去重等,便于筛选有价值资产。

__ ________ ______

/ /_ __ __/ __/ __/__ _____/ __/ /_ __

/ __ \/ / / / /_/ /_/ _ \/ ___/ /_/ / / / /

/ /_/ / /_/ / __/ __/ __/ / / __/ / /_/ /

/_.___/\__,_/_/ /_/ \___/_/ /_/ /_/\__, /

/____/ v1.2.1

1.高速资产存活检测,获取标题

2.常见Web端口访问测试/获取标题 lxml方式速度较快

3.资产去重

4.随机UA

5.C段web端口探测/获取标题

6.C段识别

7.shiro识别

8.简单中间件识别

适用用于外网资产梳理

TODO:

1.在不发送更多请求的情况下模糊识别weblogic/jboss/jenkins/zabbix/activeMQ/solr/gitlab/spring等

2.常见端口扫描(22/445/3389/3306/6379/1521等常见端口 与masscan、nmap结合)

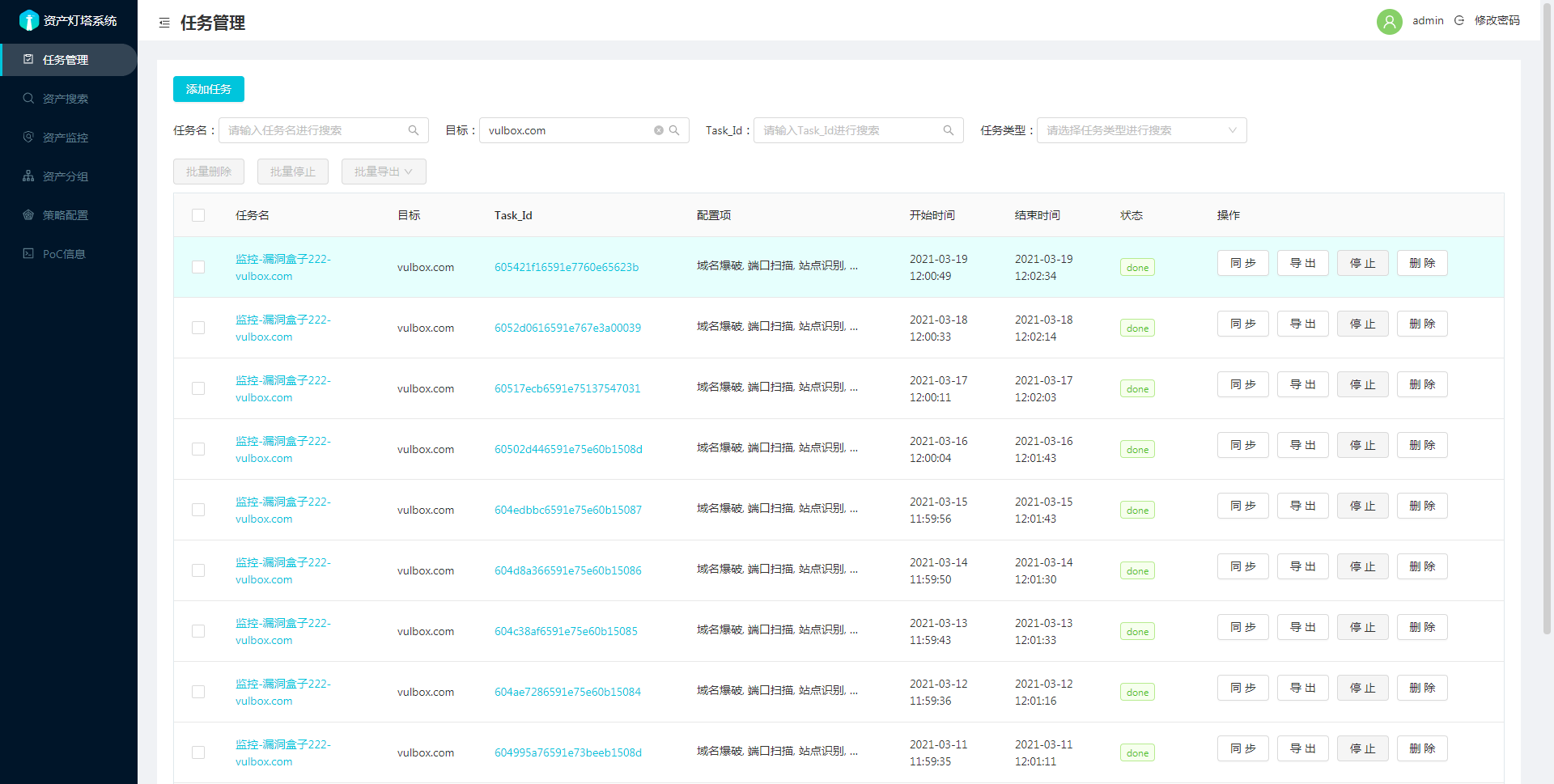

https://github.com/TophantTechnology/ARL

ARL (Asset Reconnaissance Lighthouse) 资产侦察灯塔系统旨在快速侦察与目标关联的互联网资产,构建基础资产信息库。 协助甲方安全团队或者渗透测试人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

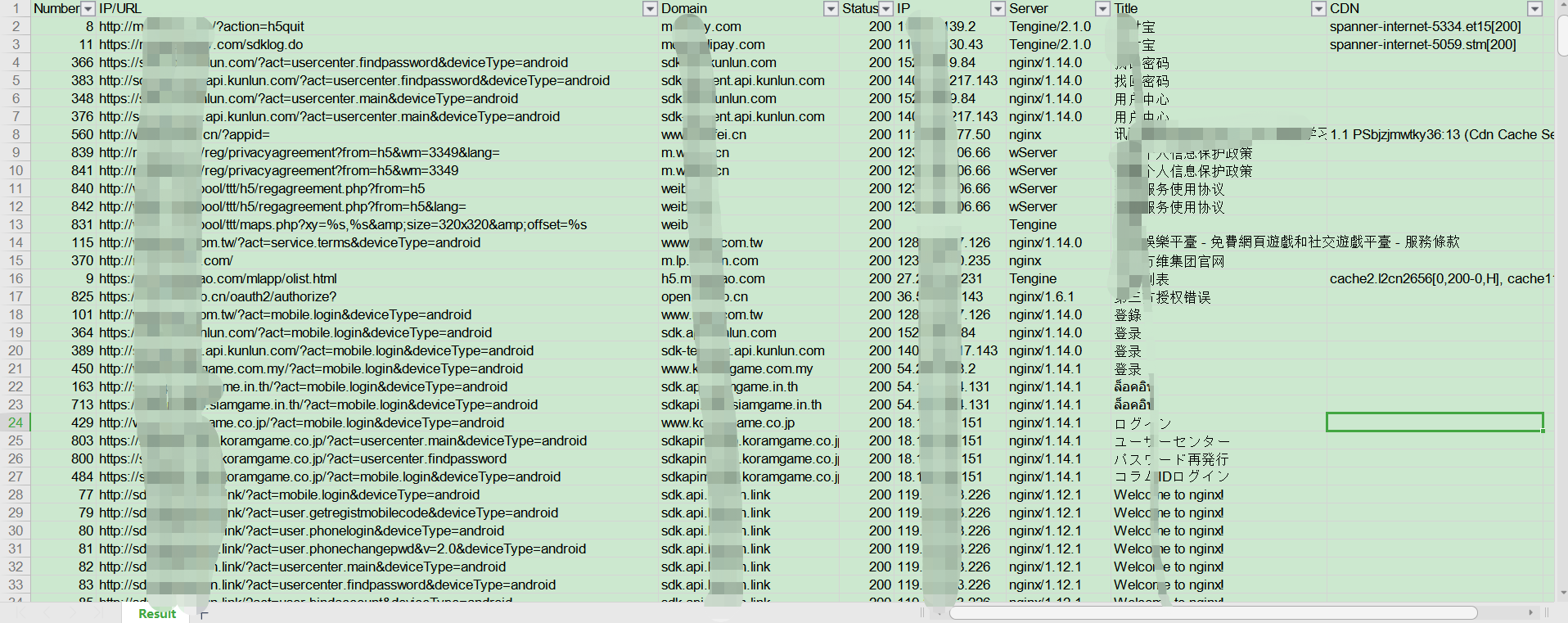

https://github.com/kelvinBen/AppInfoScanner

一款适用于以HW行动/红队/渗透测试团队为场景的移动端 (Android、iOS、WEB、H5、静态网站) 信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态WEB站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态信息等。

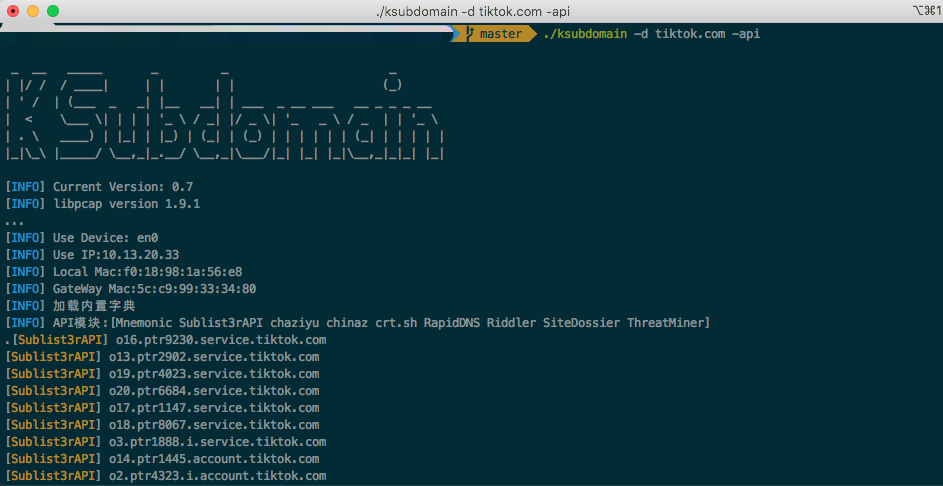

https://github.com/knownsec/ksubdomain

Ksubdomain 是一款基于无状态子域名爆破工具,支持在 Windows/Linux/Mac 上使用,它会很快的进行 DNS 爆破。

特性

- ksubdomain的发送和接收是分离且不依赖系统,即使高并发发包,也不会占用系统描述符让系统网络阻塞

- ksubdomain有丢包重发机制(这样意味着速度会减小,但比普通的DNS爆破快很多),会保证每个包都收到DNS服务器的回复,漏报的可能性很小。

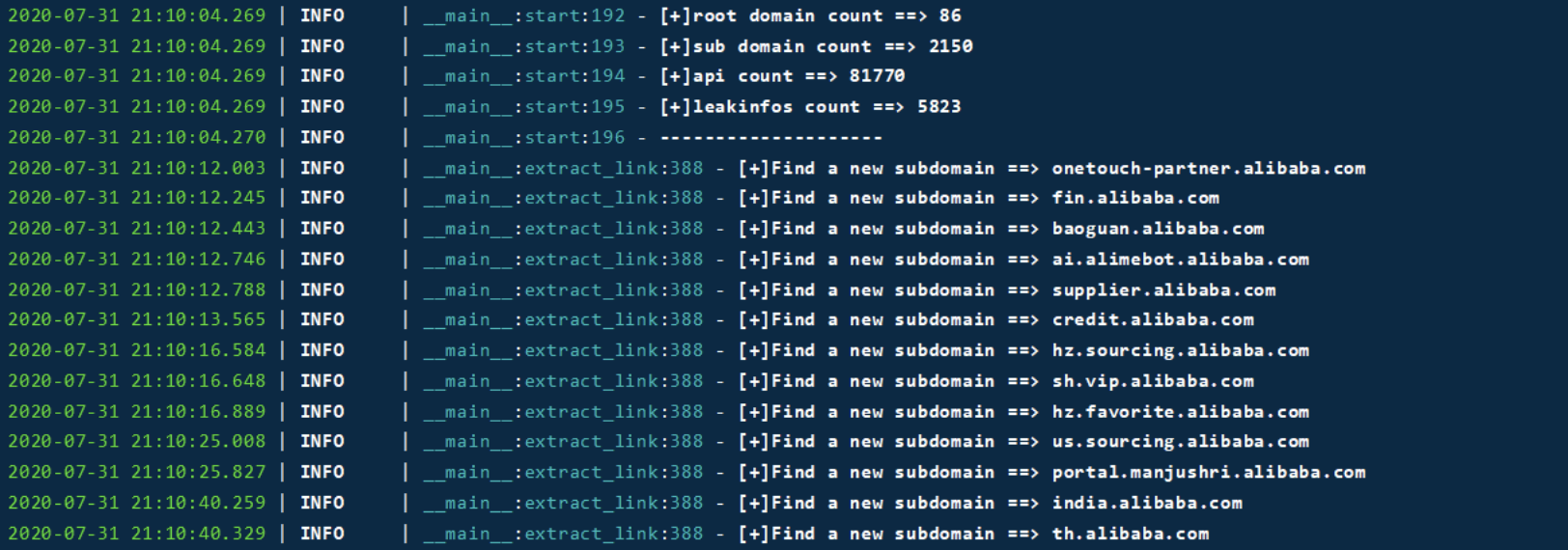

https://github.com/shmilylty/OneForAll

OneForAll是一款功能强大的子域收集工具

https://github.com/p1g3/JSINFO-SCAN

一款递归爬取域名 (netloc/domain),以及递归从 JS 中获取信息的工具

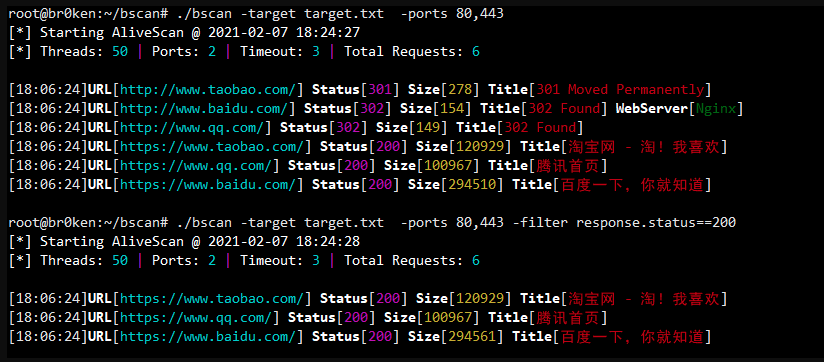

https://github.com/broken5/bscan

WebAliveScan Golang 重构版

特性:

- 配置文件采用YAML,配置文件简洁、可读性高

- 安装简单,Windows/Linux/Mac下载对应的编译版本即可一键扫描,不用担心环境报错

- 速度快,在2H4G5M的Linux服务器下,1024线程判断100万条URL存活仅需20分钟

- 自定义,不管是POC还是默认的HTTP请求,都支持自定义HTTP请求参数、请求头等等

- 指纹识别,根据自定义的指纹规则对WEB进行标记

- 黑名单过滤,根据自定义的规则过滤无效页面,例如默认的CDN、WAF页面、500、404、403....

- 最小化扫描,可以自定义POC过滤规则,对存活WEB对象进行filter处理,防止无效的POC攻击

https://github.com/s7ckTeam/Glass

Glass是一款针对资产列表的快速指纹识别工具,通过调用Fofa/ZoomEye/Shodan/360等api接口快速查询资产信息并识别重点资产的指纹,也可针对IP/IP段或资产列表进行快速的指纹识别。

Glass旨在帮助红队人员在资产信息收集期间能够快速从C段、大量杂乱的资产中精准识别到易被攻击的系统,从而实施进一步测试攻击。

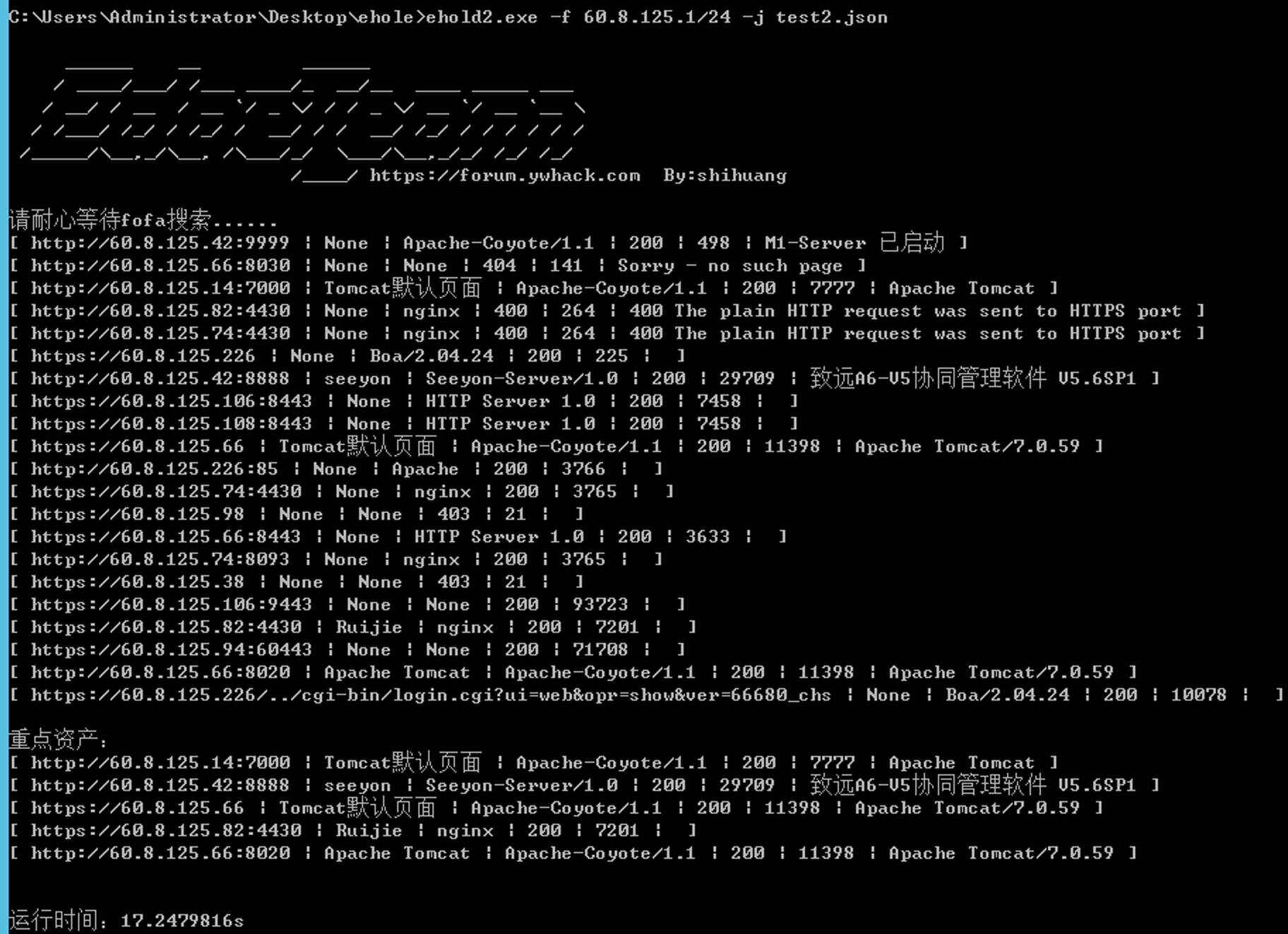

https://github.com/EdgeSecurityTeam/EHole

EHole是一款对资产中重点系统指纹识别的工具,在红队作战中,信息收集是必不可少的环节,如何才能从大量的资产中提取有用的系统(如OA、VPN、Weblogic...)。EHole旨在帮助红队人员在信息收集期间能够快速从C段、大量杂乱的资产中精准定位到易被攻击的系统,从而实施进一步攻击。

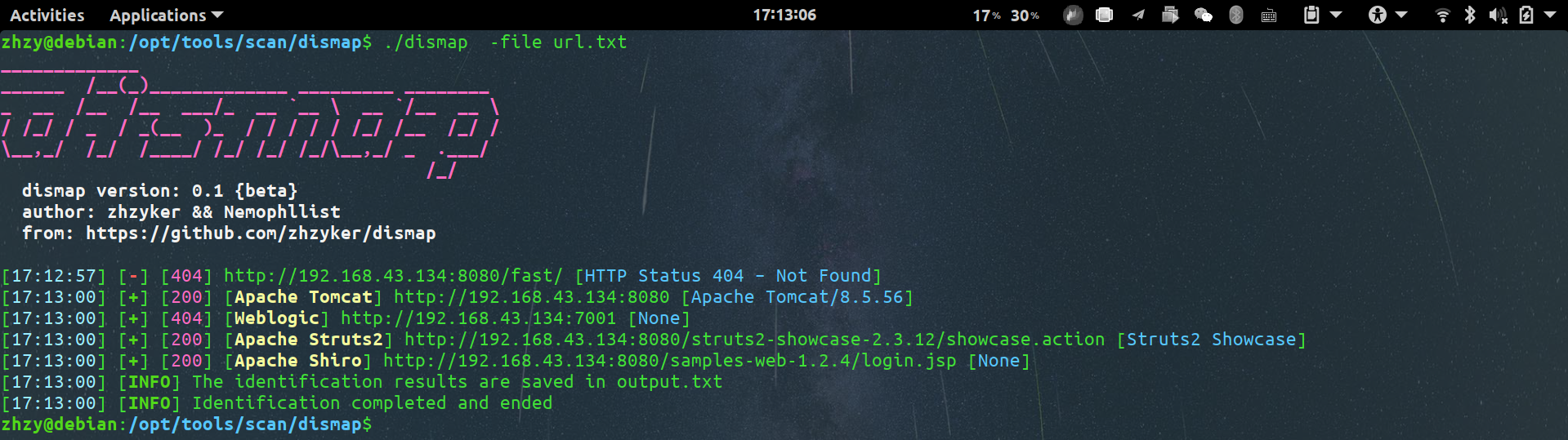

https://github.com/zhzyker/dismap

Asset discovery and identification tools 快速识别 Web 指纹信息,定位资产类型。辅助红队快速定位目标资产信息,辅助蓝队发现疑似脆弱点。

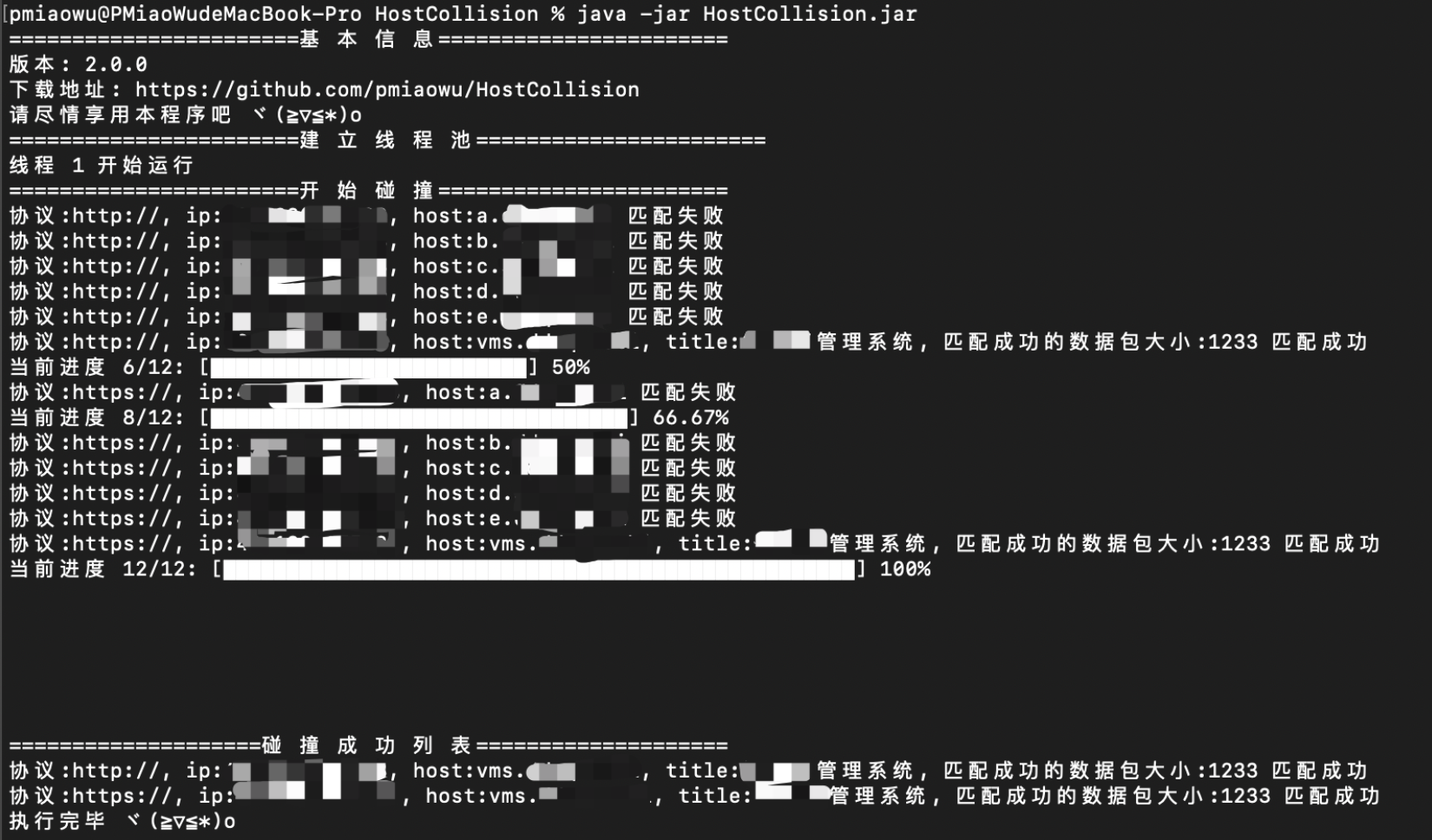

https://github.com/pmiaowu/HostCollision

用于host碰撞而生的小工具,专门检测渗透中需要绑定hosts才能访问的主机或内部系统

https://github.com/laramies/theHarvester

邮箱、子域等开源网络情报收集